旁路漏洞:微結構資料取樣與交易非同步中止

概覽

在 2019 年 5 月 14 日,Intel 與其他產業合作夥伴分享了關於一系列新漏洞的詳細資訊,通稱為微架構資料取樣 (Microarchitectural Data Sampling, MDS)。

MDS 是先前揭露之推測式執行旁路漏洞的子類別,包含四種相關技術,由 Intel 內部研究人員與合作夥伴率先發現,而且外部研究人員也以獨立的方式向 Intel 回報。在某些條件下,MDS 可能讓惡意程式有辦法讀取原本看不到的資料。MDS 技術採用本機執行的理論式執行旁路,以 CPU 內小型架構洩漏的取樣資料為基礎。MDS 本身無法讓惡意行為者選擇使用這些方法會洩漏哪些資料。實際利用 MDS 漏洞的過程非常複雜。

從精選的第 8 代與第 9 代 Intel® Core™ 處理器,以及從第 2 代 Intel® Xeon® 處理器可擴充家族開始,MDS 的問題在硬體便已獲得緩解。如需更多詳細資料,請見此處。我們期望所有未來的 Intel® 處理器都將包含硬體緩解措施,以解決這些漏洞。

交易非同步中止 (TAA) 漏洞影響的微結構架構與 MDS 影響的相同,但是入侵的機制不同。在容易遭受 MDS 入侵的 CPU,現有的 MDS 減輕措施有助於因應 TAA CVE 漏洞。在不容易遭受 MDS 入侵,但是有交易功能的 CPU,則可能需要額外的緩解措施。更多詳細資料請見此處。

緩解

若為並未在硬體解決的 MDS 或 TAA,Intel 即將在針對 OEM 的定期更新程序發布處理器微碼更新 (MCU)。這搭配對應的作業系統更新與 Hypervisor 軟體。

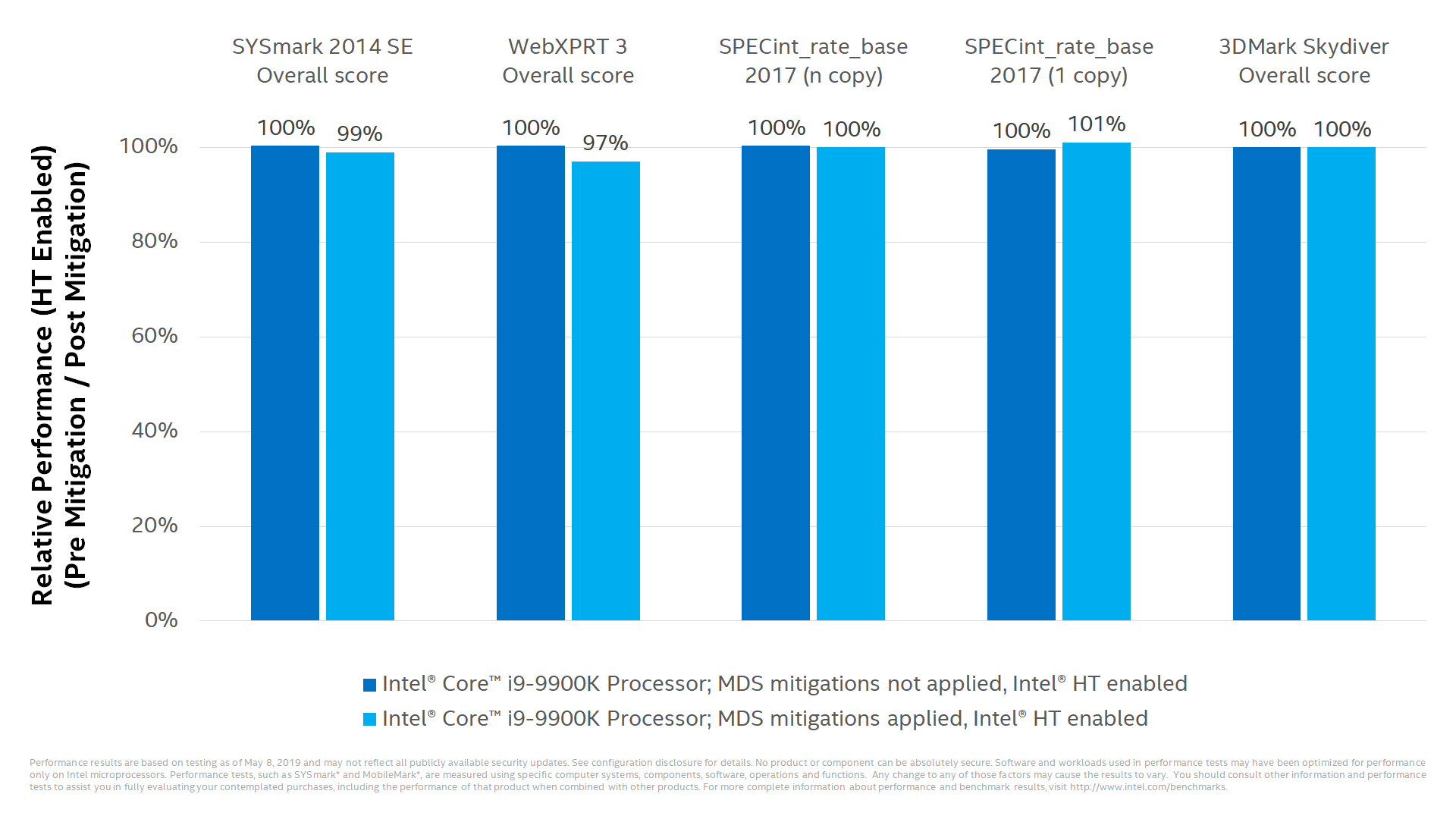

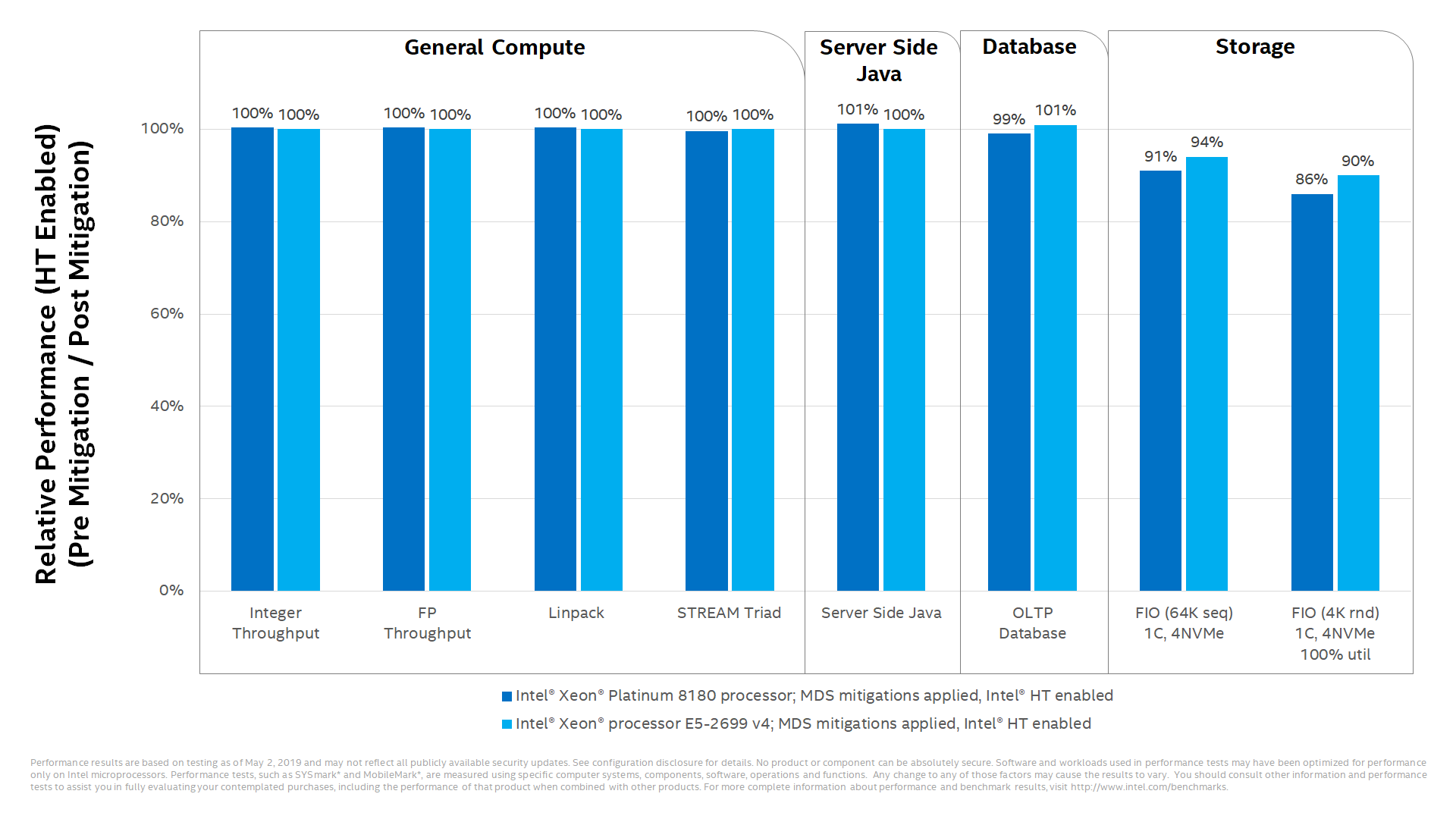

對大部分電腦用戶端應用程式來說,啟用這些緩解措施時對效能標竿的影響極小。某些資料中心工作負載的效能或資源使用度可能會受到影響,程度各自不同。

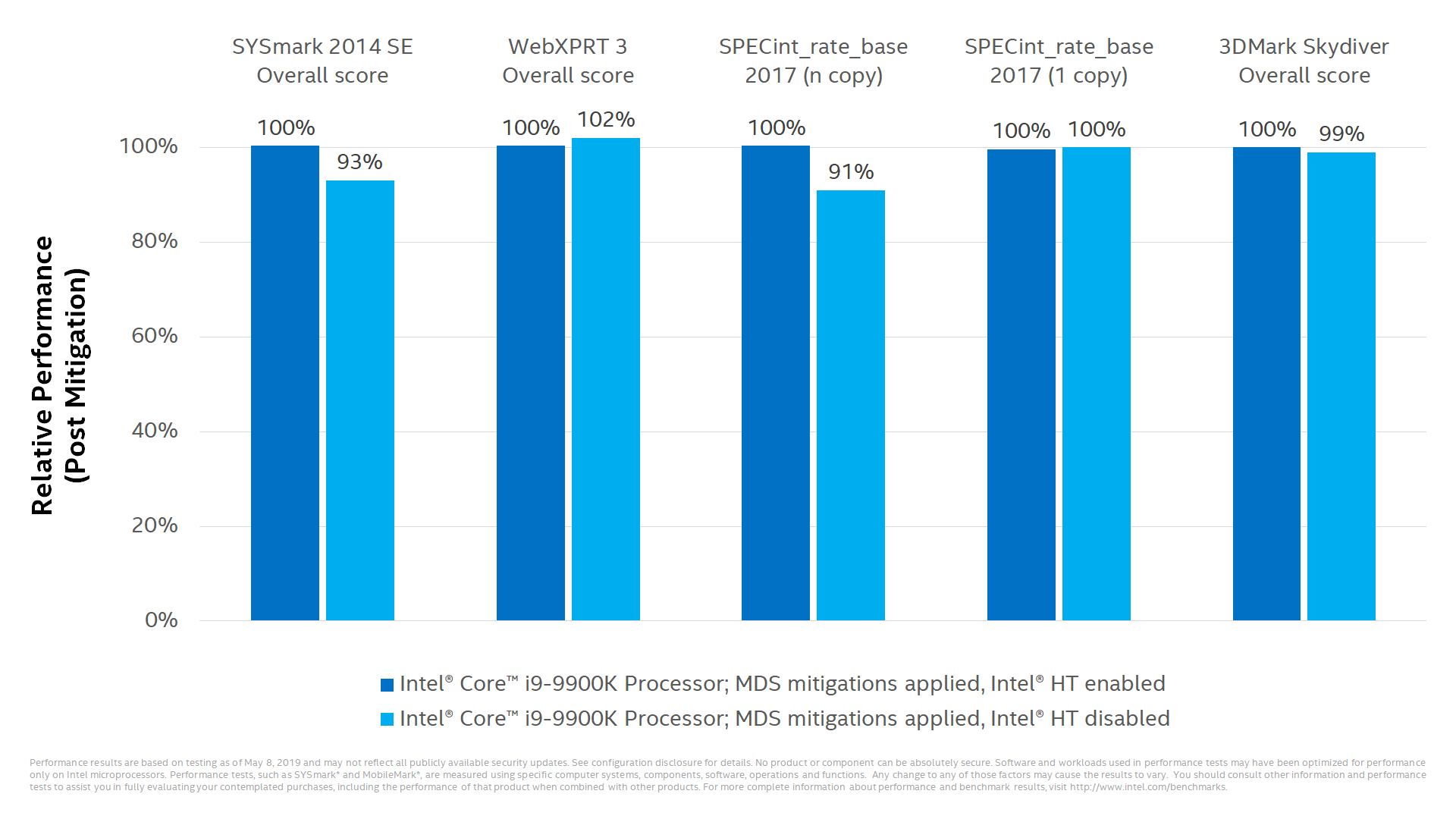

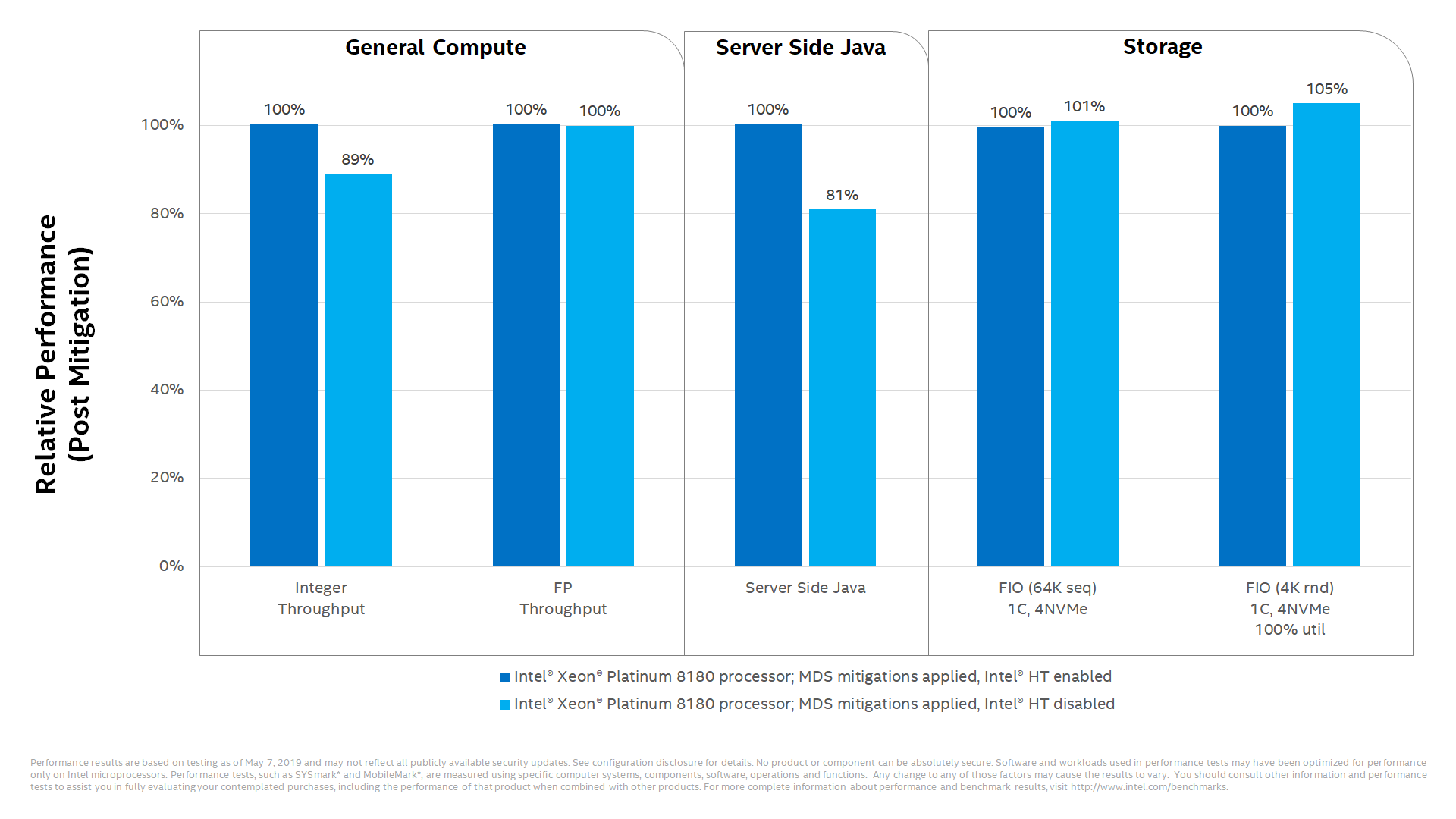

一旦套用這些更新,某些客戶可能需要考慮採取額外步驟。包括無法保證系統上運行的為受信任軟體,以及使用同步多執行緒 (SMT) 技術的客戶。在這樣的情況下,客戶應考慮他們為特定工作負載使用 SMT 的方法、作業系統與 VMM 軟體供應商的引導,以及針對他們特定環境的安全性威脅模型。因為這些因素會依每位客戶而有大幅變化,所以 Intel 不建議停用 Intel® HT,重要的是,您需要瞭解進行此動作不僅是提供 MDS 保護而已。

您可以在這裡查看關於影響 MDS 漏洞之緩解措施的詳細資訊。

對大部分電腦用戶端的效能影響極為有限

停用 Intel® 超執行緒 (Intel® Hyper-Threading) 對電腦用戶端的效能影響

對特定資料中心工作負載的效能影響

停用 Intel® HT 時對特定資料中心工作負載的效能影響

- 處理器:Intel® Core™ i9-9900K 處理器

- 記憶體:2x16GB

- 儲存裝置:Intel® 760p 512GB SSD NVMe*

- 顯示器解析度:1920x1080

- 作業系統:Windows 10,版本 1809

- 顯示晶片:Intel® HD 顯示晶片 630

- 測試日期:2019 年 5 月 7 日

- 測試單位:Intel 公司。注意:所有用戶端皆使用相同 SKU 測量。針對 MDS 的影響,僅為數種配置變更微碼與作業系統

- SPEC 效能標竿根據 Intel 內部測量所得;比率提供為研究用途使用

- 處理器:1 節點,2x Intel® Xeon® Platinum 8180 處理器(28 核心,2.5 GHz),安裝於 S2600WFT 平台

- 記憶體:384 GB(12 插槽 / 32GB / DDR4-2666)總記憶體

- 儲存裝置:S3710 400G

- MDS 緩解前:

- 作業系統:Redhat Enterprise Linux* 7.6 3.10.0-957.10.1.el7.x86_64

- 微碼:0x200005a

- MDS 緩解後:

- 作業系統:Redhat Enterprise Linux* 7.63.10.0-957.12.2.el7.x86_64

- 微碼:0x200005e

- 處理器:1 節點,2x Intel® Xeon® 處理器 E5-2699 v4(22 核心,2.2 GHz),安裝於 S2600WTTS1R 平台

- 記憶體:256 GB(8 插槽 / 32GB / DDR4-2666(以 2400 運行))總記憶體

- 儲存裝置:S3710 400G

- MDS 緩解前:

- 作業系統:Redhat Enterprise Linux* 7.6 3.10.0-957.10.1.el7.x86_64

- 微碼:0xb000030

- MDS 緩解後:

- 作業系統:Redhat Enterprise Linux* 7.6 3.10.0-957.12.2.el7.x86_64

- 微碼:0xb000036

評估風險

在研究環境的受控制條件之外,運用 MDS 漏洞的過程非常複雜。根據業界標準 CVSS,MDS 漏洞分類為低至中嚴重性,而重要的是,在現實中還沒有這些漏洞遭到利用的報告。

隨著技術變得越來越複雜,我們認為這需要價值鏈體系攜手合作,使產品與資料保持更高的安全性。我們很感謝研究社群與我們的業界合作夥伴,在發現這些問題的過程中做出貢獻與合作。

資源

系統製造商、作業系統廠商,以及其他未列於此的公司都可能針對此情況發布資訊。您應查看您的系統製造商或作業系統廠商是否有提供更新或建議。這並不是完整清單。

Intel 客戶支援

如果需要協助,請洽詢列於上方清單中的作業系統或系統製造商,或是與 Intel 客戶支援聯絡

北美洲電話號碼

(916) 377-7000

常見問答集

交易非同步中止 (TAA)(CVE-2019-11135) 是與 Intel® Transactional Synchronization Extensions (Intel® TSX) 相關的理論式執行旁路問題。TAA 影響的微結構架構與微結構資料取樣 (MDS) 影響的相同。Intel 持續與業界合作夥伴攜手開發,並且揭露 TAA 的資訊與緩解措施。

MDS 是之前所揭露的推測性執行旁路漏洞之子分類,結合了四種與 CVE 緊密相關的技術,首先由 Intel 的內部研究人員與合作夥伴所發現,稍後外部研究者亦各自對 Intel 回報。

- 微架構載入連接埠資料取樣 (MLPDS) - CVE-2018-12127

- 微架構儲存緩衝資料取樣 (MSBDS) - CVE-2018-12126

- 微架構填入緩衝資料取樣 (MFBDS) - CVE-2018-12130

- 微架構資料取樣無法快取取樣 (MDSUM) - CVE-2019-11091

在研究環境控制條件外運用 MDS 和 TAA 是件複雜的任務,對於這些安全性問題已回報的任何實際使用情況,Intel 毫不知情。Intel 所推出的微碼更新,當搭配對應的作業系統更新,加上我們的產業合作夥伴所提供的 Hypervisor 軟體時,可為許多客戶提供所需的防護能力。某些客戶可能需要考慮採取額外步驟。包括無法保證系統上運行的為受信任軟體,以及使用同步多執行緒 (SMT) 技術的客戶。在這樣的情況下,客戶應考慮他們為特定工作負載使用 SMT 的方法、作業系統與 VMM 軟體供應商的引導,以及針對他們特定環境的安全性威脅模型。無論如何,Intel 建議大家保持將系統更新到最新狀態。

是。處理器微碼已經隨著 Intel 的定期更新釋出,當搭配對應的作業系統更新,加上我們的產業合作夥伴所提供的 Hypervisor 軟體時,有助於確保消費者、IT 專業人員,以及雲端服務供應商擁有他們所需的防護能力。

如需深入資訊,請造訪我們的軟體安全性網站。

視使用者選擇的緩解途徑而定共有三種案例:

a.未選擇任何緩解措施。無效能影響。

b.停用 TSX

- 不使用 TSX 的應用程式不受影響

- 啟用 TSX 的應用程式將中止所有交易。影響取決於 TSX 的使用率,以及應用程式效能受到同時認可之 TSX 交易影響的程度。

c.使用 VERW 覆寫微結構緩衝。已使用 MDS 緩解措施的系統不會受到其他影響。目前未使用 MDS 緩解措施的系統,影響與 MDS 緩解措施產生的類似。

否。Intel 並未收到任何關於在現實世界利用這些漏洞的相關回報。

是。從特定第 8 代與第 9 代 Intel® Core™ 處理器,以及第 2 代 Intel® Xeon® 處理器可擴充系列產品開始,已經透過硬體變更解決 MDS 漏洞。我們期望所有未來的處理器都將包含硬體緩解措施,以解決這些漏洞。

您可以在此找到更多詳細資訊。

否。Intel 不建議使用者停用 Intel® 超執行緒技術。使用者必須瞭解一個重要事實,停用此功能不僅提供對 MDS 的保護,也有可能影響工作負載效能或資源使用率,可能根據工作負載而導致不同影響。

廣泛認為協調弱點揭露(亦稱為「CVD」或「責任揭露」)是保護客戶不受安全性漏洞影響的最佳方法。CVD 以兩個概念為基礎:當企業發現安全性漏洞,(1) 他們要迅速合作並有效率地緩解漏洞問題;以及 (2) 同時採取動作,在緩解措施出現前,降低惡意使用此漏洞的使用者取得資訊的風險。

我們認為 Carnegie Mellon 軟體工程學院的電腦緊急應變小組 (CERT) 針對這些原則的描述最為周詳:

「對於具有漏洞的產品,大眾及其使用者應該得知該等產品的相關問題,以及廠商如何處理這些問題。在此同時,若在未經檢閱與緩解的情況下公開這些資訊,只會導致大眾開始利用該漏洞。理想的情況是所有人共同協調合作,以保護大眾。」

您可以在協調弱點揭露指南瞭解關於協調揭露的更多資訊與其重要性。